Crédito da Imagem: DNA Films.

Olá, e obrigado por sua visita. Este é o terceiro e último post da série sobre Inteligência Artificial e CyberSecurity. Esta última parte cobre o lado defensivo da IA, mostrando como ela pode e está sendo usada para proteger ativos de informação contra cyber ataques.

Este artigo é resultado final de um trabalho de pesquisa demandado pelo grupo TEDIREI (Tecnologia, Direito e Inclusão), do qual tenho honra de fazer parte, e para o qual fui selecionado.

Se você não leu os outros posts da série, clique nos links abaixo. Todas as referências da pesquisa se encontram no final deste post.

Confira a parte 1 aqui (Introdução aos conceitos);

Confira a parte 2 aqui (Lado ofensivo da IA).

Vamos ao que interessa!

Abordagem Defensiva

Recordando a hipótese que levantamos no post inicial, precisamos comprovar que a IA possui capacidade em reconhecer novos padrões de ataques ou de códigos maliciosos e bloqueá-los em tempo hábil. Quando mencionadas as pesquisas de Hu e Tan, sistemas de detecção baseados em IA já foram citados, mas há que se debruçar mais sobre os mesmos.

Em 2017, o prejuízo médio individual de empresas norte-americanas foi de US$ 15 milhões, devido a ataques causados por mau comportamento humano.

Um bom ponto de partida para exploração é o comportamento humano. Levando em conta que boa parte dos ataques é bem-sucedida por mau comportamento ou erro de pessoas – para ser mais exato, o artigo de Ross Kelly mostra que 90% dos cibercrimes relatados por 2.000 executivos entrevistados são por mau comportamento humano) –, abordar este aspecto parece ser um excelente campo de trabalho para a IA. O texto menciona que medidas simples como treinamentos de conscientização e políticas de uso aceitável poderiam resolver uma parte dos ataques. O problema é que as pessoas, incluindo os gerentes, simplesmente não se dão conta de tais medidas, o que levou a uma média individual de US$ 15 milhões de prejuízo para cada empresa norte-americana, ainda de acordo com Kelly.

Crédito da Imagem: Slate Magazine

Se as pessoas não exercem um comportamento adequado por pura má vontade ou mesmo porque é mais fácil relaxar com os controles de segurança, talvez medidas tradicionais não surtam o efeito esperado. Os principais pontos de relaxamento das pessoas com relação à cyber security podem ser cobertos pela IA de maneira efetiva. Tratam-se de falhas como maus costumes; reprodução dos hábitos mantidos por colegas de trabalho próximos; desleixo com configurações de segurança ou mesmo a falta de preocupação em prevenir ataques de maior impacto, como os dos ransomwares, esquecendo proteções mais óbvias e corriqueiras, como a aplicação de atualizações de segurança.

Ainda neste ínterim, este estudo da McAfee conduzido em parceria com a Intel aponta que 43 % dos vazamentos de dados de empresas são causados por funcionários.

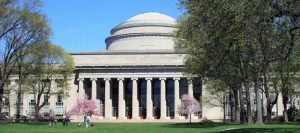

A Plataforma do MIT

Visando atuar nesse cenário, o MIT criou uma plataforma conhecida como AI2 (uma mistura entre os termos Artificial Intelligence e Analysis Intuition), que combina análise contínua de ferramentas de ML com informações preciosas provenientes de especialistas em segurança. Com isto, extrai-se o melhor de ambas as partes: os humanos proveem seu conhecimento abstrato e disperso, enquanto a ML trata de aprender os mesmos, catalogá-los e compará-los a outros dados que chegam em tempo real. O experimento foi apresentado no artigo liderado por Kalyan Veeramachaeni.

Fachada do MIT – Crédito: mit.edu

Este produto do MIT se baseia em conceitos e técnicas de Big Data para analisar diariamente dezenas de milhões de linhas de log à procura de possíveis atividades suspeitas. Parece bastante com o conceito de correlacionamento de eventos que deu origem ao termo SIEM (Security Information and Event Management). Uma boa definição do conceito pode ser encontrada no artigo de Mary K Pratt. A junção entre SIEM e IA é discutida com propriedade no artigo de Genesis Rivas, que cita ainda um outro termo cuja exploração plena está sendo possível graças à IA: UEBA (User and Entity Behavioral Analysis). Segundo Rivas, a IA pode otimizar a UEBA quanto à detecção de padrões irregulares de comportamento de usuários ou sistemas, como conexões provenientes de localizações geográficas novas ou não convencionais, ou ainda logins em horários fora do estipulado em contrato de trabalho. O artigo de Rivas pode ser acessado aqui.

Facebook, ML, Terrorismo

Assim, a seara de atuação da IA na prevenção de crimes digitais se estende além da geração de códigos maliciosos. Em 2017, Monika Bickert e Brian Fishman, executivos de políticas da rede social Facebook divulgaram um artigo demonstrando como a plataforma combate ciberterrorismo, em boa parte, através do uso de modelos de machine learning.Você confere o artigo dos executivos aqui.

Apesar do fator humano estar sendo citado com frequência nesta abordagem defensiva – é importante lembrar que ele é ainda o causador da maior parte dos ataques bem- sucedidos, como já citado anteriormente –, a IA e ML não se restringem ao mesmo. É possível usar as técnicas e ferramentas para o combate e prevenção a ataques puramente digitais, como:

- Prevenção a invasões de sistemas por meio de vulnerabilidades de segurança, ou relapsos nas configurações por partes dos administradores;

- Detecção e isolamento de malwares situados em dispositivos móveis, como smartphones e tablets;

- Automação de tarefas repetitivas de segurança e liberação da equipe de analistas para ocupações mais nobres como definições de políticas ou planejamento estratégico de segurança;

- Prevenção e combate a outbreaks, também conhecidos como zero-day attacks. Neste ponto, a grande quantidade de dispositivos IoT atualmente presentes na Internet pode servir de alvo para criação de redes de C&C (Comando e Controle) e posterior lançamento de pragas virtuais.

A cientista de dados Parul Pandey traz outra cobertura muito bem elaborada sobre o tema. Segundo referenciado por ela, numa conferência realizada pelo IEEE (Institute of Electrical and Electronics Engineers), IA e ML fazem interseção com a cibersegurança em seis aspectos diferentes, a saber:

- Fatores Humanos;

- Operacionalização;

- Fatores Legais e Políticos;

- Software e Algoritmos;

- Hardware.

Suas argumentações parecem bastante pertinentes, pois tratam de maneira concisa como é importante não somente arquitetar como também implementar e manter bem os sistemas de defesa baseados em IA ou ML. No que tange especificamente ao item “manter”, cabe aqui o significado de treinar, retreinar e constantemente monitorar os status de aprendizagem das estruturas de redes neurais focadas em defesa. Enquanto os criminosos podem ter à disposição frameworks gratuitos, as empresas podem se valer dos mesmos frameworks, mas também de progressos no desenvolvimento de hardware dedicado.

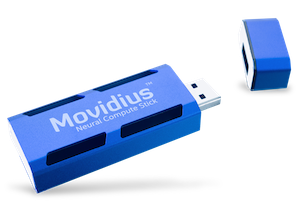

Maravilhas da Tecnologia

O advento e otimização de processadores específicos para IA, como o Intel Movidius, uma VPU (Video Processing Unit) completamente voltada à computação visual e redes neurais, é mais um tópico que merece destaque. O MovidiusTM é uma CPU (Central Processing Unit) otimizada para executar workloads de IA, uma contribuição significativamente importante para o setor. Um outro exemplo é a NVIDIA, famosa fabricante de adaptadores de vídeo de alto desempenho, que dispõe de uma gama de produtos cujo foco é a CUDA (Compute Unified Device Architecture). Trata-se de uma arquitetura originalmente projetada para computação paralela, que é atualmente usada em aplicações em IA, com o mais recentemente lançamento sendo a cuDNN (CUDA com DNN – Deep Neural Networks).

- Intel Movidius

- NVIDIA cuDNN

A existência de produtos e arquiteturas assim facilita não apenas a criação de appliances dedicados a IA, como também o treinamento de modelos matemáticos para os mais diversos fins, inclusive a proteção de sistemas. Como se tratam de hardwares com capacidade de processamento dedicado, o treinamento com datasets se torna muito mais rápido, o que também facilita eventuais correções e ajustes finos. Isto tudo, no meu entendimento, comprova a segunda hipótese que levantei no começo desta exposição.

Conclusão

A Inteligência Artificial, como ciência, juntamente com todas as suas derivações, em parte cobertas ao longo desta série de posts, apresentam grandes possibilidades no que diz respeito à construção de novas aplicações, serviços e auxílios para a humanidade. O advento e melhoria de algoritmos, modelos matemáticos, formas de organização e tratamento de dados dos mais diversos tipos constituem uma área verdadeiramente singular na história da Ciência da Computação e da Tecnologia da Informação.

No entanto, como se pode facilmente constatar em outras áreas do conhecimento, e até mesmo na própria TI, os avanços nem sempre são bem aproveitados, deixando espaços para sua má interpretação e uso. É justamente o caso das formas de ataque, algumas das quais aqui discutidas. A entrevista com o executivo da empresa ThetaRay (confira no post 2) revelou o quão vulnerável é uma rede tão importante como a SWIFT, que realiza as transmissões de fundos eletrônicos entre países. Neste contexto, cabe aqui um paralelo com a suíte de protocolos TCP/IP, criada na década de 1970 e sem qualquer preocupação com aspectos de segurança, o que rendeu diversas RFCs (Request for Comments) e adequações ao longo da história. De maneira análoga, observa-se a fragilidade tanto das ATMs (caixas eletrônicos) quanto dos próprios sistemas internos das instituições financeiras.

A situação se complica ainda mais após a leitura do Malicious AI Report, que aponta não apenas o nivel de gravidade que aplicações mal-intencionadas podem ter para a sociedade, mas também alertam para o fato de que cientistas de dados, pesquisadores e engenheiros necessitam ter noção do potencial de alcance de seus experimentos, quando desenvolvendo modelos e aplicando algoritmos. Algum deslize não intencional pode gerar um impacto não avaliado com consequências desastrosas.

Crédito da Imagem: YouTube

Do ponto de vista de ataques, as probabilidades, infelizmente, vão se tornando realidade à medida que o tempo passa e novas descobertas são feitas. Os estudos com redes adversariais generativas (GANs) não só são promissores como de resultados efetivos. É preocupante como um algoritmo desenvolvido por dois pesquisadores conseguiu tamanha capacidade de penetração através de sistemas de defesa construídos, pasme-se, com IA! Paralelamente, as pesquisas com redes neurais convolucionais (CNNs), uma forma bastante evoluída das redes neurais até então conhecidas, ratifica o alcance das formas de ataque a ativos. Particularmente, as CNNSs me interessam, tendo em vista sua incrível flexibilidade e poder de aprendizado.

Como se não bastassem estas pesquisas e seus resultados assustadores, o mundo é apresentado à SNAP_R, a plataforma de geração automática de tweets com phishing, o que relembra um assunto também polêmico e perturbador: as fake news. Há suspeitas de que duas disputas presidenciais, nos Estados Unidos (Donald Trump vs Hillary Clinton) e no Brasil (Dilma Rousseff vs Aécio Neves), foram cercadas de muita discussão entre pessoas reais nas redes sociais, mas também que diversos posts e compartilhamentos foram feitos de maneira automática por bots, programas projetados especificamente para se passarem por seres humanos.

Se um programa possui a capacidade de gerar uma notícia falsa de maneira semelhante a uma pessoa de verdade escrevendo, criar um link malicioso em um tweet direcionado a uma ou mais vítimas específicas não é muito difícil. Obviamente, há que se respeitar as pesquisas realizadas pelos cientistas. Não obstante, alertam novamente para a capacidade ainda aparentemente pouco percebida que a IA tem de tomar conta de uma situação, seja ela uma campanha presidencial ou um direcionamento para ataque a sistemas digitais, e controlá-la da maneira que bem entender, ou melhor, da forma que seus programadores e cientistas de dados assim desejarem.

Homem Bicentenário – Crédito: Columbia TriStar

Felizmente, para o bem da humanidade, o mundo é cheio de dualidades. O magnetismo tem seus polos norte e sul, a eletricidade possui as cargas positiva e negativa, e onde há escuridão, também pode-se fazer a luz. Com a Inteligência Artificial é exatamente o mesmo. Os experimentos aqui citados, seus desenvolvimentos e descobertas não apenas funcionam como um alarme para a comunidade científica e profissionais de segurança da informação, mas também pode servir de subsídio para o aprimoramento dos atuais mecanismos de proteção de dados.

E por falar em humanidade, conforme visto, a IA apresenta um caso de uso que pode ser muito bem explorado e desenvolvido com a conotação de proteção: o monitoramento e correção constante dos erros humanos causadores das brechas de segurança. Como visto neste trabalho, erros – intencionais ou não – são responsáveis por prejuízos de alguns milhões de dólares anualmente às empresas. Com controles criados a partir de estruturas de IA ou ML, bem treinados, finamente ajustados e constantemente atualizados, fica menos provável que tais erros continuem gerando tamanhos problemas.

Neste contexto, cabe um especial destaque à plataforma desenvolvida pelo MIT, com a contribuição de diversos especialistas em segurança da informação. Esta, inclusive, parece ser uma combinação realmente “sem preço”: o conhecimento humano, adquirido e aprimorado ao longo de décadas de estudo e exposição aos mais diversos cenários e a altíssima capacidade de processamento e assimilaçào de dados que os computadores possuem, unidos com as técnicas de IA.

Crédito da Imagem: ScienceNordic

Entretanto, como referenciado na seção específica, não só de prevenção do mau comportamento humano vive a IA, mas também de combater todo código malicioso que ele pode gerar. Sem exageros nas palavras, já existem pesquisas e produtos de mercado baseados quase ou completamente em ML. Estes produtos baseiam-se em detectar e coibir ataques a ativos de informação, adaptando-se dinamicamente à forma como são executados, e atuando de maneira proativa durante a ocorrência do mesmo. Lembra um pouco o modelo heurístico empregado por antivírus e equipamentos de IPS (Intrusion Prevention Systems), mas é de longe algo muito mais evoluído neste sentido. E isto é bem verdade, se forem trazidos à tona casos de viírus polimórficos que conseguiram facilmente se disfarçar e passarem despercebidos por sistemas de detecção. Neste âmbito, é difícil conceber que algumas empresas ainda possam confiar apenas em maneiras tradicionais de proteção como firewalls, IPSs e antivírus sem qualquer tipo de contato com tecnologia de IA ou ML.

Ainda em se tratando da abordagem defensiva, as ponderações feitas por Parul Pandley são sobremaneira importantes para o estudo, por conta do fato de trazer à discussão diversos vieses não técnicos, porém diretamente relacionados ao mundo de IA. Isto é, não basta apenas possuir software de boa qualidade e modelos bem escolhidos e treinados. De fato, aqui foram citados produtos de código aberto que possuem uma considerável aceitação por parte não apenas da comunidade de desenvolvedores e apoiadores do software livre, como também de empresas que constroem seus próprios produtos ou sistemas internos baseados nestes. Há que se levar em conta os aspectos políticos, legais e regulatórios que governam a sociedade e criam interseção com a IA e a ML.

A estrada para a cibersegurança baseada em IA ainda parece ser longa, mas os veículos usados para percorrê-la têm cada vez mais potência em seus motores. E mais: a quantidade e qualidade desses veículos não para de crescer…

Crédito: Tynker

Referências deste Trabalho

- BARONE, D. A. C. (Ed.). Sociedades Artificiais: a nova fronteira da inteligência nas máquinas. Porto Alegre: Bookman, 2003.

- BEJTLICH, Richard. What APT is (and what it isn’t). Disponível em: http://www.academia.edu/6842130/What_APT_Is.

- BICKERT, Monika; FISHMAN, Brian. Hard Questions: How We Counter Terrorism. Facebook Newsroom, 2017. Disponível em: https://newsroom.fb.com/news/2017/06/how-we-counter-terrorism/.

- BOSTRON, Nick. SUPERINTELLIGENCE – Paths, Dangers, Strategies. Oxford, 2014.

- BRYNJOLFSSON, Erik; MCAFEE, Andrew. The Second Machine Age: Work, Progress and Prosperity in a Time of Brilliant Tecnologies. W. W. Norton & Company, 2016.

- C Online Mag. What exactly are computer programs and how they work? Disponível em: http://www.onlinecmag.com/exactly-computer-programs-work/.

- DNEWS. 10 Good Techs Turned Bad. Disponível em: https://www.seeker.com/10-good-techs-turned-bad-1767944010.html.

- DRINKWATER, Doug. 6 ways hackers will use machine learning to launch attacks. Portal CSO Online. Disponível em: https://www.csoonline.com/article/3250144/machine-learning/6-ways-hackers-will-use-machine-learning-to-launch-attacks.html.

- DRINKWATER, Doug; ZURKUS, Kacy. Red team versus blue team: How to run an effective simulation. Portal CSO Online. Disponível em: https://www.csoonline.com/article/2122440/disaster-recovery/emergency-preparedness-red-team-versus-blue-team-how-to-run-an-effective-simulation.html.

- GOODFELLOW, Ian et al. Generative Adversarial Networks. Cornell University Library, 2014. Disponível em https://arxiv.org/pdf/1406.2661.pdf.

- HAYKIN, Simon. Neural Networks and Learning Machines (3rd Edition). Pearson, 2008.

- HU, Weiwei; TAN, Ying. Generating Adversarial Malware Examples for Black-Box Attacks Based on GAN. Disponível em: https://arxiv.org/abs/1702.05983.

- Intel. Intel® MovidiusTM MyriadTM X VPUs. Intel 2018. Disponível em: https://ai.intel.com/intel-movidius-myriad-vpus/.

- IRIONDO, Roberto. Differences Between AI and Machine Learning and Why It Matters. Disponível em: https://medium.com/datadriveninvestor/differences-between-ai-and-machine-learning-and-why-it-matters-1255b182fc6.

- KELLY, Ross. Almost 90% of Cyber Attacks are caused by Human Error Behavior. Chief Executive, 2017. Disponível em: https://chiefexecutive.net/almost-90-cyber-attacks-caused-human-error-behavior/.

- Malicious AI Report. The Malicious Use of Artificial Intelligence: Forecasting, Prevention, and Mitigation. Disponível em: https://maliciousaireport.com.

- Merriam-Webster Dictionary. Definition of Artificial Intelligence. Disponível em: https://www.merriam-webster.com/dictionary/artificial%20intelligence.

- Microsoft. The Future Computed – Artificial intelligence and its role in society. 2018.

- MITRE. Common Vulnerabilities and Exposures. Disponível em: http://cve.mitre.org/.

- NVIDIA, cuDNN – Compute Unified Deep Neural Network. NVIDIA 2018. Disponível em: https://developer.nvidia.com/cudnn.

- PANDEY, Parul. AI/Machine Learning & the future of CyberSecurity. Medium, 2018. Disponível em: https://medium.com/@parulnith/ai-machine-learning-the-future-of-cybersecurity-81832d9c08d9.

- PRATT, Mary K. What is SIEM software? How it works and how to choose the right tool. Portal CSO Online, 2017. Disponível em: https://www.csoonline.com/article/2124604/network-security/what-is-siem-software-how-it-works-and-how-to-choose-the-right-tool.html.

- RIVAS, Genesis. AI and SIEM: Increase the efficiency of your IT Security Team. Portal GB Advisors, 2018. Disponível em: http://www.gb-advisors.com/ai-and-siem/.

- SEYMOUR, John; TULLY, Phillip. Weaponizing data science for social engineering: Automated E2E spear phishing on Twitter. BlackHat conference, 2016. Disponível em: https://www.blackhat.com/docs/us-16/materials/us-16-Seymour-Tully-Weaponizing-Data-Science-For-Social-Engineering-Automated-E2E-Spear-Phishing-On-Twitter-wp.pdf.

- Stanford University. CS231n: Convolutional Neural Networks for Visual Recognition. Disponível em: http://cs231n.github.io/convolutional-networks/.

- SYMEONIDIS, Symeon. 5 Things You Need to Know about Sentiment Analysis and Classification. Democritus University of Thrace, 2018. Disponível em: https://www.kdnuggets.com/2018/03/5-things-sentiment-analysis-classification.html.

- TechRepublic. How artificial intelligence is unleashing a new type of cybercrime. Disponível em: https://www.techrepublic.com/article/how-artificial-intelligence-is-unleashing-a-new-type-of-cybercrime/.

- TechTarget. Data set. Disponível em: https://whatis.techtarget.com/definition/data-set.

- TechWorld. Tech giants investing in artificial intelligence. Disponível em: https://www.techworld.com/picture-gallery/data/tech-giants-investing-in-artificial-intelligence-3629737/.

- Tensorflow. Tensorflow. Disponível em: https://www.tensorflow.org/.

- The Guardian. Growth of AI could boost cybercrime and security threats, report warns. Disponível em: https://www.theguardian.com/technology/2018/feb/21/ai-security-threats-cybercrime-political-disruption-physical-attacks-report.

- THOMPSON, Wayne; LI, Hui; BOLEN, Alison. Artificial intelligence, machine learning, deep learning and beyond. Disponível em: https://www.sas.com/en_us/insights/articles/big-data/artificial-intelligence-machine-learning-deep-learning-and-beyond.html.

- TI Inside. Investimento em inteligência artificial chega a 80% das empresas. Disponível em: http://tiinside.com.br/tiinside/07/11/2017/investimento-em-inteligencia-artificial-chega-80-das-empresas/.

- VAAS, Lisa. Phishing is still the most commonly used attack on organizations, survey says. Naked Security / Sophos. Disponível em: https://nakedsecurity.sophos.com/2018/10/23/phishing-is-still-the-most-commonly-used-attack-on-organizations-survey-says/.

- VEERAMACHAENI, Kalyan et al. AI2: Training a big data machine to defend. MIT, 2016. Disponível em: http://people.csail.mit.edu/kalyan/AI2_Paper.pdf.

0 comentário